Новини

Оперативно про кібератаки та цифрові загрози.

Потерпілим пропонували сплатити “податки” та “комісії” для виведення коштів.

Реєстрували ФОПи на підставних осіб і крутили фейкові транзакції.

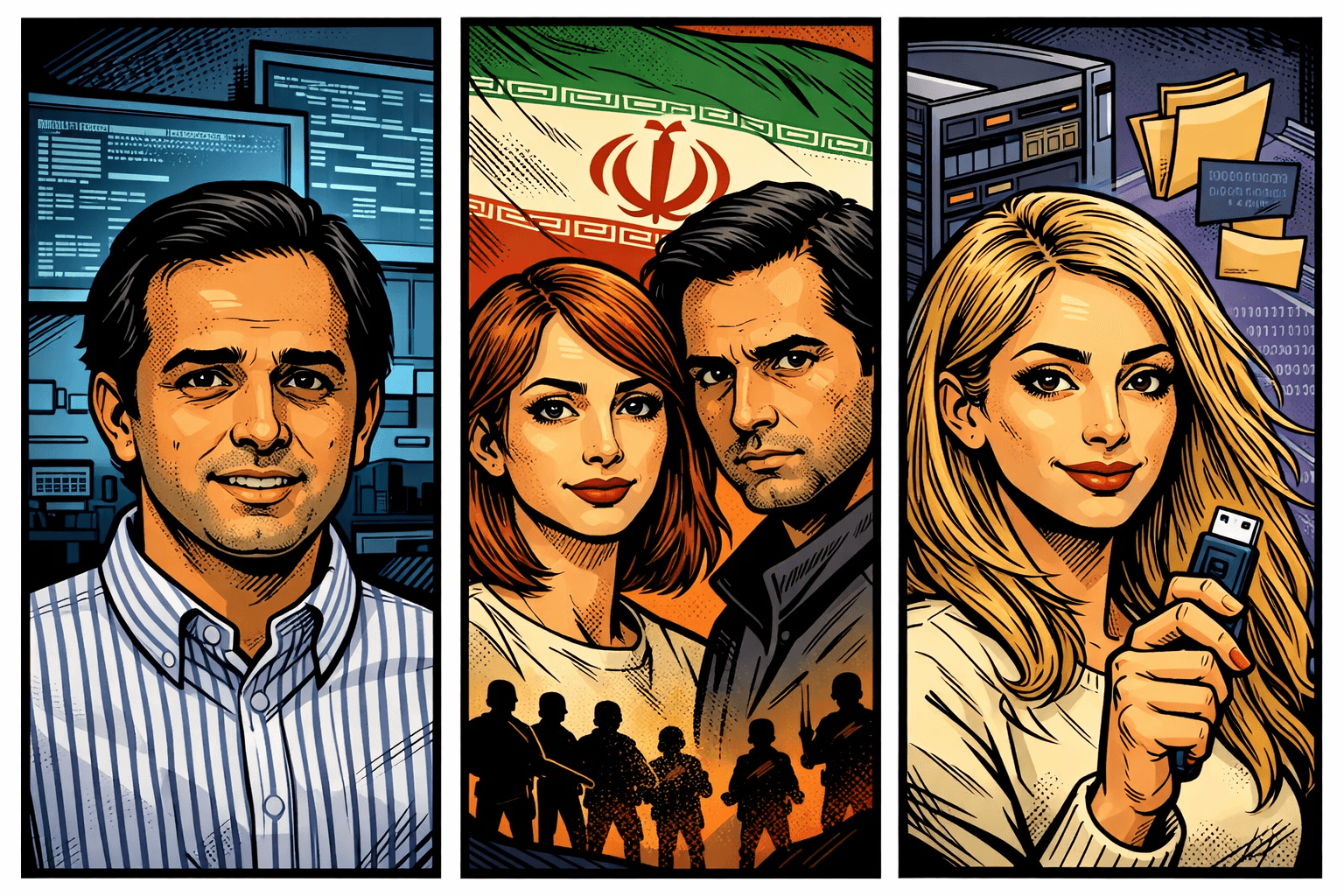

Колишні працівники Google — у центрі гучного федерального розслідування.

YouTube не завантажував відео, Gmail не відкривався, а тисячі сайтів працювали з перебоями.

Український досвід кібероборони стане частиною системи захисту Швеції.

Німецькі спецслужби попереджають про дві схеми, що використовують довіру користувачів.

Потерпілим пропонували сплатити “податки” та “комісії” для виведення коштів.

Реєстрували ФОПи на підставних осіб і крутили фейкові транзакції.

Колишні працівники Google — у центрі гучного федерального розслідування.

YouTube не завантажував відео, Gmail не відкривався, а тисячі сайтів працювали з перебоями.

Потерпілим пропонували сплатити “податки” та “комісії” для виведення коштів.

Реєстрували ФОПи на підставних осіб і крутили фейкові транзакції.

Колишні працівники Google — у центрі гучного федерального розслідування.

YouTube не завантажував відео, Gmail не відкривався, а тисячі сайтів працювали з перебоями.

Приєднуйтесь до нас у соціальних мережах!

@cybershield.center

@cybershield.center

YouTube

@cybershieldcenter

@cybershieldcenter

TikTok

@cybershield.center

@cybershield.center