Коли вірус — це зброя держави: як злив хакерських інструментів змінив світ

Як витоки кіберзброї спричинили глобальні атаки та змінили правила гри у цифровій безпеці

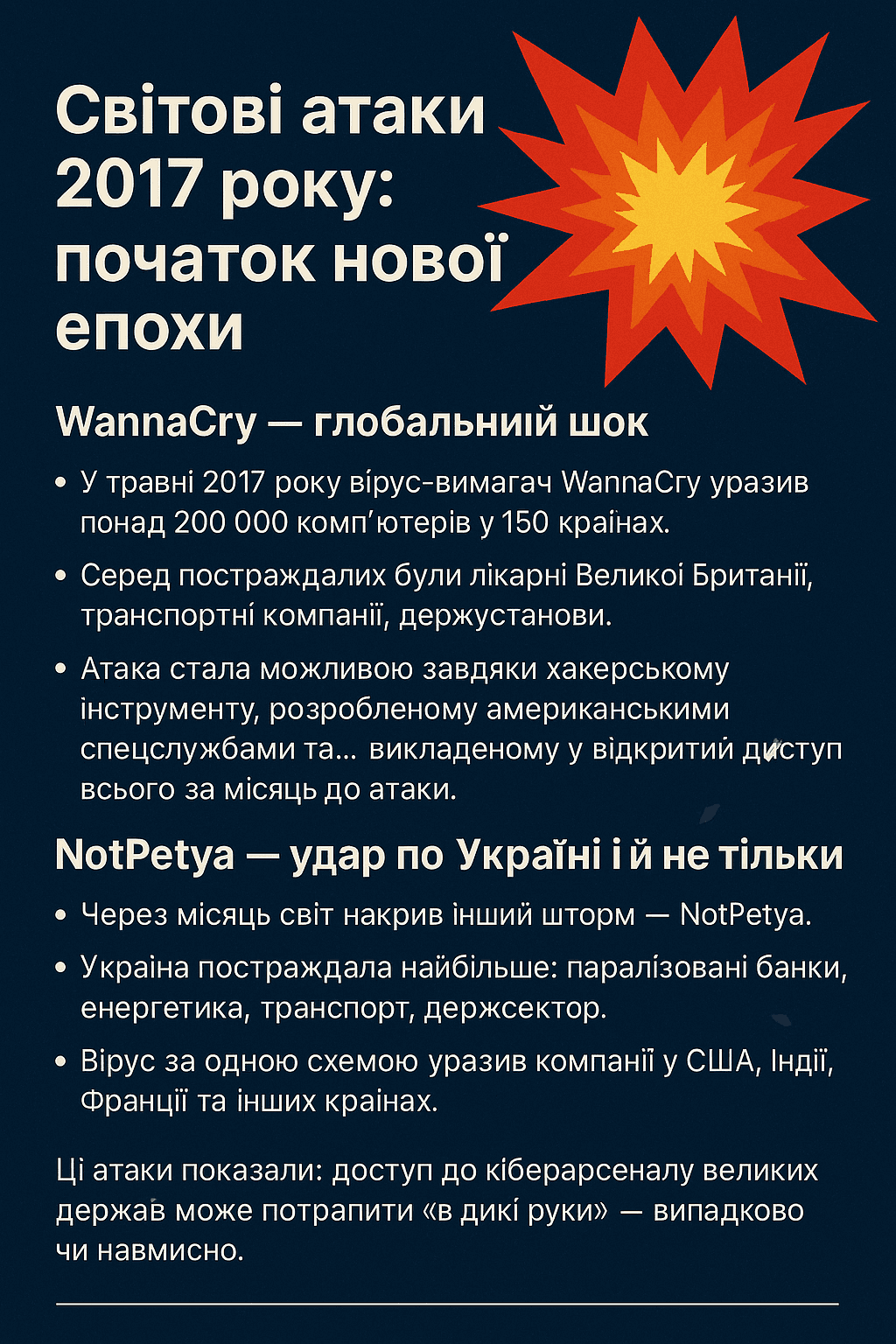

2017 рік сьогодні здається майже «мирним» періодом, коли найбільшим клопотом були блокування сервісів та скандали навколо податків. Але саме тоді світ зіткнувся з хвилею атак, які показали: кіберзлочинність перестала бути справою одинаків — нею користуються держави.

Хто такі Shadow Brokers — і навіщо вони це зробили?

У 2016 році в інтернеті з’являється група Shadow Brokers. Вони:

створюють анонімні акаунти

публікують «зливи» у Twitter, GitHub та Tumblr

заявляють, що викрали інструменти однієї з найсекретніших кібергруп у світі

Ці інструменти нібито належали групі Equation Group, яку у світі пов’язують із Агентством нацбезпеки США (АНБ).

Shadow Brokers вели себе не як злочинці, а як тролі з політичним підтекстом:

вимагали мільйони в Bitcoin

публікували меми

висміювали журналістів

писали маніфести, звернення до Трампа та конспірологічні тексти

Їхня мета виглядала не як нажива, а як інформаційний вплив.

За рік вони так і не заробили: з гаманця вивели близько 24 000$, що смішно мало для справжніх кіберрекетирів.

🧨 “Зливи”, які призвели до катастрофи

У викладених Shadow Brokers архівах були:

інструменти проникнення у мережі

експлойти для роутерів, банківських систем, промислових об’єктів

способи обходу захисту

схеми атак на фінансові установи

навіть документи з логотипами спецслужб

Американська корпорація Cisco офіційно підтвердила: декілька уразливостей, викладених у “зливі”, були реальними та раніше невідомими.

Патчі вийшли пізно — і світ отримав WannaCry та NotPetya.

🧑💻 Хто дозволив витекти секретам?

Уся історія мала комічно-трагічне коріння:

експлойти АНБ опинилися у відкритому доступі через людську недбалість всередині системи.

1. Гарольд Мартін — «колекціонер секретів»

Підрядник АНБ, який роками виносив додому секретні дані — у сумках, коробках, на флешках.

Частину даних він ніколи не відкривав та зберігав у гаражі.

2. Нгуєн Фо — «хочу підвищення, принесу роботу додому»

Інженер, який копіював секретні інструменти на домашній ПК «щоб бути ефективнішим».

На його комп’ютері стояв антивірус Касперського, який, ймовірно, автоматично відправив підозрілі файли в хмару.

Це не доказ «змови», але приклад того, як легко секрети можуть зрушити з місця.

🌐 Державні хакерські групи: хто стоїть за атаками?

Сьогодні в кожної великої країни є свої «кібервійська».

Серед найвідоміших:

Equation Group (США)

Lazarus Group (Північна Корея)

APT28 / “Fancy Bear” (пов’язують з ГРУ)

APT34, APT33 (Іран)

численні китайські кібервідділи

Вони:

проводять кібершпигунство

атакують банки й інфраструктуру

маніпулюють інформаційним полем

поширюють фейкові сливи

беруть участь у психологічних операціях

Кіберпростір став новим театром геополітики.

🎭 Психологічні операції: коли кібератаки впливають на думки людей

Злиття Shadow Brokers збіглося у часі з:

розслідуваннями про втручання у вибори в США

інформаційними війнами між державами

кампаніями впливу в медіа

Повідомлення групи — мемні, маніпулятивні, політично забарвлені — виглядали як спроба вплинути на суспільні настрої, а не заробити.

Це вже не просто хакерство — це інструмент пропаганди та психологічного впливу.

🚨 Висновок: хакери більше не одиночки — це зброя держав

Історія Shadow Brokers показала:

одна вразливість може паралізувати половину планети

державні кіберінструменти можуть потрапити у глобальний обіг

за «анонімними» групами часто стоять урядові структури

кібератаки — це не про гроші, а про політичний вплив

інформаційні операції стали частиною міжнародної політики

Живемо у світі, де кібербезпека = нацбезпека, а кожна атака може мати політичний підтекст.

ShadowEye

2 груд. 2025 р.

Напрямки діяльності