Український слід у Nefilim: ким був Артем Стрижак у індустрії вимагання

Чому у резонансній справі немає фото підозрюваного — і чому це насправді поганий знак для злочинців.

Кібервимагання давно перестало бути справою поодиноких хакерів. Це індустрія — з ролями, відсотками, аналітикою й холодним розрахунком.

І справа угруповання Nefilim — яскравий доказ цього.

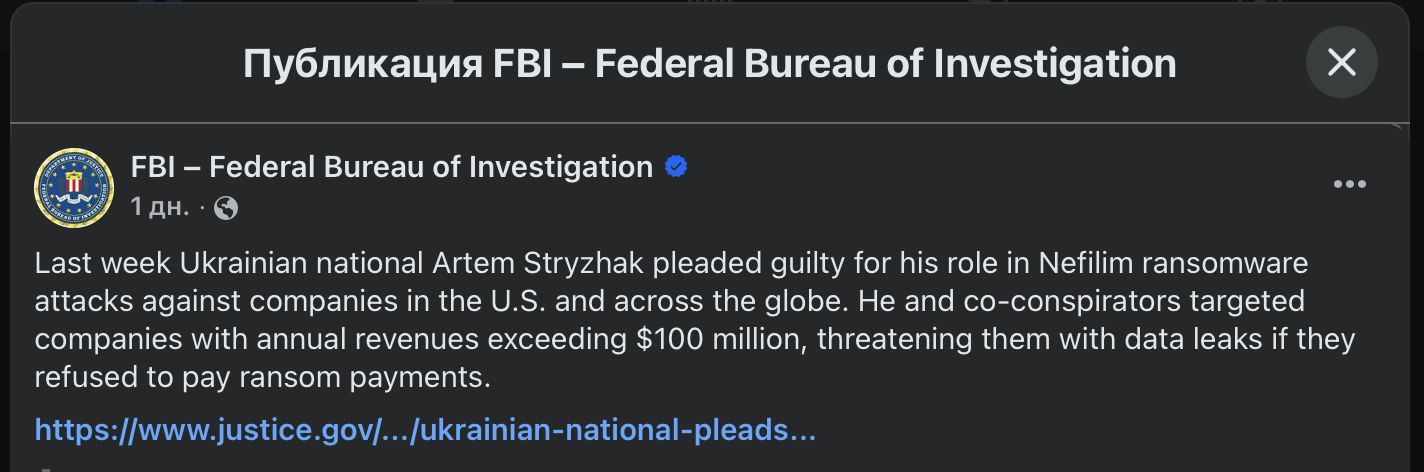

В грудні місяці цього року 35-річний громадянин України Артем Стрижак визнав вину у федеральному суді США у справі про участь у масштабних атаках із використанням ransomware Nefilim. Під ударами опинилися компанії зі США та інших країн. Розслідування вели американські правоохоронці, обвинувачення підтримувало Міністерство юстиції США.

Без гучних облав, без орієнтувань, без фотографій у стилі «розшукується». Але з реальними наслідками.

Nefilim: кібервимагання як сервіс

Nefilim працював не хаотично. Це була відпрацьована схема, яка сьогодні стала стандартом для ransomware-груп:

для кожної жертви — окремий шифрувальник;

для кожної атаки — унікальний ключ розшифрування;

для кожної компанії — персональна записка з вимогою викупу.

Такий підхід ускладнював аналіз атак і водночас максимізував тиск. Жертви не мали «типового сценарію» — переговори велися індивідуально, часто в умовах паніки та репутаційних ризиків.

Не випадковий учасник, а повноцінний «партнер»

За версією слідства, у 2021 році Стрижак отримав доступ до коду та інфраструктури Nefilim і працював за affiliate-моделлю — поширеною схемою в сучасному кібервимаганні.

Його роль включала:

керування атаками через спеціальну онлайн-панель;

самостійний вибір цілей;

запуск шифрування;

отримання близько 20% від сплачених викупів.

Адміністратори Nefilim надавали бренд, інфраструктуру й правила. «Партнери» — виконували брудну роботу.

Подвійне вимагання: коли шифрування — лише початок

Перед атаками жертви ретельно аналізувалися: фінансові звіти, масштаби бізнесу, публічні контакти керівництва.

Після зламу компанії стикалися з двома загрозами одночасно:

Шифрування даних, яке паралізувало роботу.

Крадіжка інформації з погрозами опублікувати її на сайтах витоків.

Це — так зване подвійне вимагання, яке перетворює технічний інцидент на повномасштабну кризу.

Ціль — великий бізнес

Nefilim не цікавили дрібні компанії. За матеріалами справи, пріоритетом були організації зі США, Канади та Австралії з річною виручкою понад $100 млн.

В окремих обговореннях прямо рекомендувалося обирати компанії з оборотом $200 млн і більше.

Це ще раз підтверджує: сучасні ransomware-групи мислять як фінансові аналітики, а не як «хаотичні хакери».

Чому не було фото і «розшуку»

Попри поширений міф, Артем Стрижак не перебував у публічному розшуку ФБР у форматі «Wanted» з фотографіями та зверненнями до громадськості.

І це принциповий момент.

У кіберсправах такого рівня правоохоронці часто діють тихо:

роками збирають цифрові докази;

відстежують інфраструктуру й фінансові потоки;

не виносять фігурантів у публічний простір, щоб не зірвати розслідування.

Фото публікують лише тоді, коли потрібна допомога громадськості. У цьому випадку — вона була не потрібна. Є ім’я, є докази, є визнання вини. Обличчя — другорядне.

Бренд зник — схема живе

Після 2022 року активність Nefilim суттєво знизилася, але це не означає, що загроза зникла.

Правоохоронці США продовжують роботу по всій мережі. За інформацію про одного з імовірних співучасників — Володимира Тимощука — оголошено винагороду до $11 млн.

Це показує: зникають назви, але модель залишається.

Чому ця історія важлива

Справа Nefilim — не виняток, а симптом.

Affiliate-модель, панелі керування, подвійне вимагання — усе це стало стандартом для десятків інших угруповань, які сьогодні атакують бізнес і критичну інфраструктуру по всьому світу.

І головний урок простий:

участь у кібервимаганні — навіть у ролі «партнера» — не гарантує анонімності й не має строку давності.

Розслідування можуть наздогнати через роки, за кордоном і без жодного публічного попередження.

Тихо. Але невідворотно.

MediaForge

24 груд. 2025 р.

Напрямки діяльності